VIII.2. Vote par Internet

Définition du vote électronique

Lorsque l'on compare les systèmes de votation (que ce soit pour des élections ou des référendums) il est de coutume de distinguer systèmes "traditionnels" et "électroniques".

Nous définissons un système de votation "traditionnel" par quatre propriétés : (i) identification physique dans bureau de vote, (ii) vote crayon sur bulletin papier dans isoloir, (iii) dépôt bulletin sous enveloppe dans urne transparente, (iv) comptage manuel.

Un système de votation pourrait donc être qualifié d' "électronique" dès qu'une de ces quatre opérations implique une numérisation des données.

La notion de vote "électronique" peut donc recouvrir des implémentations très différentes selon le nombre et le type d'opérations du vote traditionnel qui sont numérisées.

La numérisation implique l'utilisation de machines électroniques (serveur, terminal, imprimante, ...) équipées de logiciels (base de données, cryptographie, ...). En outre dans un système informatique les machines peuvent être reliées à un réseau, par des câbles ou des ondes radio (wifi).

Le vote par Internet est la forme de vote électronique la plus numérisée, mais peut recouvrir des modalités technologiques très différentes (et qui déterminent les performances du système de votation) :

- centralisé vs décentralisé ;

- protocole : http, mail, ...

- identification : par toile de confiance, par puce électronique (sur carte ou d'autres supports), ...

- cryptographique : symétrique vs asymétrique, quantique, post-quantique, ...

Pour approfondir ces notions, voir Identification et authentification sur Internet.

Développement du vote par Internet

Le vote par Internet, évolution la plus récente du vote électronique, représente un changement de paradigme en matière de votations, en rendant possible leur organisation décentralisée, que ce soit pour des élections ou des référendums. N'importe quel citoyen ou groupe de citoyens est théoriquement en mesure d'organiser une votation ! La porte est donc grande ouverte pour l'avènement la démocratie directe.

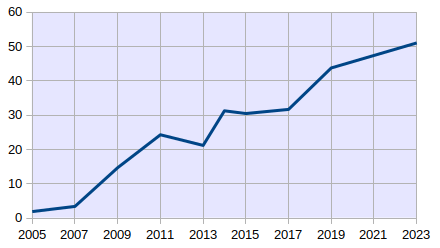

En Estonie, pays pionnier du vote par Internet, les citoyens ont depuis 2005 la possibilité de voter par Internet, en s'identifiant au moyen de leur carte d'identité électronique. Le taux de vote via Internet est passé de 2 % en 2005 à plus de 50 % en 2023 [source]. Cependant, il ne semble pas que cette évolution fut accompagnée d'une augmentation du nombre de référendums. Le gouvernement voit plutôt dans le vote par Internet un moyen d'augmenter la participation aux élections de représentants ... [source].

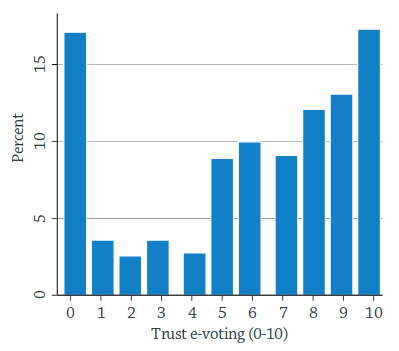

Le graphique suivant suggère qu'une majorité des Estoniens est plutôt favorable au vote par Internet, mais qu'une partie y est farouchement opposée. Une analyse statistique plus approfondie montre en outre que la pratique du vote par Internet a pour effet d'augmenter la confiance en celui-ci dans le chef des utilisateurs [Source p 150.].

En Suisse, deux systèmes de votation en ligne (NB : en Suisse l'expression "vote électronique" est parfois utilisée comme synonyme de "vote par Internet") étaient disponibles jusqu'en 2019, et cela depuis 2004 : celui de la Poste fédérale (en partenariat avec une l'entreprise privée espagnole Scytl) et celui du niveau Cantonal (principalement Genève, et développé en open source par des fonctionnaires). Aucun incident n'a été décelé à ce jour, mais lors de tests de sécurité réalisés en 2018 sur le système de la Poste, des failles ont été découvertes [source]. Politiquement la situation est la suivante : au niveau fédéral les partis sont opposés au vote par Internet. Mais il ressort d'une consultation organisée par le Conseil fédéral (2019) que 19 des 26 Cantons y sont favorables. Autrement dit une écrasante majorité de la population y est favorable tandis que la classe politique, qui ne représente qu'une infime minorité de la population, y est opposée. Concrètement les deux systèmes ont été suspendus pendant une période d'au moins quatre ans. Voilà qui confirme que la "démocratie" Suisse n'est pas aussi directe qu'on le croit ... [source].

Les Français installés à l'étranger ont la possibilité de voter par Internet en alternative au vote traditionnel [source]. Dans son rapport sur le vote électronique le Sénat français note que « le législateur doit nécessairement prendre en compte le fait que les conditions concrètes de vote pour un électeur français à l’étranger et sur le territoire national sont indéniablement différentes. Si la proximité entre l’électeur et le bureau de vote est assurée en France grâce au maillage des bureaux de vote, le réseau de ces bureaux à l’étranger, qui épouse celui de l’administration consulaire, ne peut en aucun cas se prévaloir de la même intensité. Il existe même un coût financier pour l’électeur expatrié qui souhaite exercer son droit de vote. Dans certains cas, l’impossibilité matérielle ou liée à des considérations géopolitiques est manifeste » [source p. 52].

On notera enfin que le vote électronique est plus largement utilisé dans des organisations privées : élections professionnelles (élections des délégués, des membres du comité d’entreprise, etc.), juridiques (chambres de commerce et d’industrie, conseil de l’ordre des infirmières…), ou encore au sein de sociétés (MAIF par exemple), d’associations, de fédérations sportives [source].

Coûts et sécurité du vote électronique

Coûts

L'effet du vote électronique sur le coût des votations (élection ou référendums) n'est pas évident : à priori l'automatisation est source d'économies, mais le coût total doit prendre en compte les frais inhérents aux systèmes électroniques : assistance technique, formation, entretien, mise à niveau, ... Une étude publiée en 2018 et concernant les élections en Estonie conclut que les coûts administratifs du vote électronique représentent la moitié de la deuxième méthode de vote la moins coûteuse, parmi six modes recensés [source].

Sécurité

Le recours au vote électronique – même limité aux machines à voter dans les bureaux de vote – pose la question de la sécurité informatique. Enguehard définit la sécurité d'un système informatique comme la conjonction de :

la fiabilité : capacité d'un système à fonctionner sans erreur et sans tomber en panne, les causes possibles étant de trois types :

- défaillances matérielles ;

- erreurs de conception (dont la neutralisation inefficace du rayonnement cosmique) ;

- erreurs de manipulation.

la sûreté : ensemble des moyens matériels, humains et organisationnels visant à éviter ou contrer toute fraude ou attaque.

Dans les deux cas il peut s'agir de modification, perte ou ajout de données.

Machine à voter dans un bureau de vote

Une technologie pas encore mature ? Une étude statistique réalisée en France sur les élections politiques qui se sont déroulées entre 2007 et 2012 montre que l’introduction de machines à voter dans des bureaux de vote a entraîné une diminution de la précision : les écarts entre nombre de votes et nombre d’émargements sont plus fréquents et d’ampleur plus importante qu’en l’absence de machine à voter [source].

Il convient cependant prendre en compte le fait que nous ne sommes qu'au début de la courbe d'apprentissage dans cette nouvelle technologie. Et à cet égard, tous les pays ne sont pas au même niveau. Ainsi alors que l'usage de la carte d'identité électronique est généralisé depuis plus en vingt ans en Belgique ou encore en Estonie, elle n'existe tout simplement pas en France ! Le déclassement des informaticiens français [source] n'est peut-être pas sans lien avec le caractère peu nuancé de leurs acerbes critiques à l'encontre du vote électronique (exemple).

Critique du vote électronique

Un nombre important d'informaticiens spécialistes du vote électronique estiment que dans l'état actuel des technologies, les machines à voter utilisées dans les bureaux de vote n'offrent pas encore de garanties satisfaisantes, notamment en matière de sécurité et transparence. Selon eux il serait possible d'opérer à faible coût des fraudes massives et non détectables.

Cependant, selon Enguehard, au-delà de l’hypothèse d’une attaque contre le système informatique, possible mais rare, le principal danger provient d’un bogue informatique [source p. 47].

J'ai quelques doutes concernant cette vision optimiste d'Enguehard concernant le risque d'attaques (électronique ou manuelle), relativement à celui de bogues. Certes ces derniers présentent un risque certain, mais ils n'empêchent pas la station spatiale de fonctionner assez correctement. L'attaque est plus inquiétante car elle est dirigée par une volonté de nuire.

Qu'il s'agisse de piratage (électronique ou manuel), erreur humaine, ou défaillance matérielle, une opinion assez répandue est que le vote par Internet représente le risque maximal, que ce soit au niveau du terminal (par exemple un smartphone), lors de la transmission du vote vers le serveur, ou encore lors du traitement des votes par le serveur. Bien que ces risques sont réels (*), nous verrons que le vote par Internet peut être au moins aussi (peu) sécurisé que le vote traditionnel, pour autant que le matériel et les logiciels de votations soient conçus et utilisés exclusivement pour la fonction de votation.

(*) Le rootkit est un type de programme de piratage, qui s'introduit dans un système informatique pour en prendre le contrôle, sans que le propriétaire s'en rende compte.

Se pose également la problématique de la faisabilité d'identification et de preuve d'une fraude ou erreur par ceux qui l'ont constatée, ce qui, à l'instar de la nécessaire possibilité de recomptage des votes, et dans l'état actuel des technologies, requiert de doubler l'enregistrement électronique par un enregistrement sur papier. C'est du moins le discours le plus fréquent parmi les informaticiens français ...

Privatisation et opacité. Ainsi selon Englehart, « La procédure de vote à l'aide d'un ordinateur dont le résultat est invérifiable, et qui est entièrement contrôlé par une entreprise privée peut être représentée par une analogie : il faut imaginer que le vote se déroule selon la procédure habituelle à l'aide de bulletins papier, mais que le dépouillement des bulletins soit réalisé par une entreprise privée qui emporterait les bulletins, sans que quiconque puisse contrôler ce dépouillement, et qu'il soit impossible d'obtenir les bulletins afin d'effectuer une vérification. Il s'agit bien d'une confiscation du contrôle du vote qui échappe alors aux citoyens pour être confié (par le pouvoir politique) à une entreprise privée. (...) Le discours des spécialistes de la sécurité informatique a été largement occulté par celui des industriels qui ont réussi à largement influencer la rédaction des textes officiels régentant l'utilisation des ordinateurs de vote. » [source].

Quant à François Pellegrini, reprenant l'allégorie de la caverne de Platon, il souligne que l’électeur « ne peut plus faire confiance à ses sens pour attester de la réalité d’actions immatérielles, se produisant au sein d’équipements informatiques dont seule l’existence peut être attestée, et dont les effets ne sont perceptibles qu’à travers d’autres dispositifs techniques ». En d’autres termes, l’électeur valide son choix sur son ordinateur mais n’a aucune garantie que son vote ait été bien pris en compte, ni que le sens de son vote n’a pas été altéré » [source p. 47].

Enguehard évoque une "nature chimérique du vote électronique", résultant d'une "incompatibilité" (selon cet auteur) entre transparence directe, respect de l'anonymat et dématérialisation des votes [source].

Pourtant, dans le système estonien de vote par Internet (probablement le plus développé au monde), le processus de vérification est largement informatisé, et semble être efficace (cf. infra #vote-puis-controle). Le rejet du vote par Internet, par de nombreux informaticiens français, n'est-il pas lié au retard technologique de ce pays dans le domaine informatique [source] ?

Critères d'une votation sécurisée et démocratique

La sécurisation d'un système de votation requiert notamment de garantir :

- l’identité des votants et le secret du vote ;

- la neutralisation du vote sous contrainte et des marché de votes (achat/vente) ;

- le bon enregistrement des votes ;

- l'exactitude du décompte global des voix.

Enguehard identifie six conditions requises pour qu'une votation puisse être qualifiée de "démocratique" [source] :

- transparence : toutes les étapes du processus de votation peuvent être contrôlées (recueil des votes, totalisation, ...) ;

- Qu'entend-on exactement par "toutes les étapes", en particulier où se situent la première et la dernière étape ?

- Un système décentralisé de vote par Internet permettrait le développement de techniques de contrôle par tout citoyen, ce qui n'est pas le cas du système de vote traditionnel. Actuellement la transparence des systèmes de vote électronique concerne notamment l'accès public à des documents (code source, rapports, ...) et l'observation de tests.

- confidentialité : chaque électeur doit pouvoir effectuer son choix seul, en toute

intimité;

On peut facilement le vérifier dans un bureau de vote, mais comment le faire dans le cas du vote par Internet ?

- anonymat : il doit être impossible de relier un bulletin de vote à l'électeur qui l'a

choisi et mis dans l'urne ;

- Par "secret du vote" on entend confidentialité et anonymat. Le secret du vote (effectif) neutralise le risque de votes coercitifs ainsi que le développement d'un marché de votes.

- Étrangement, les votes des parlementaires au Parlement ne sont pas soumis au secret du vote ... [source].

- unicité : chaque électeur peut voter une et une seule fois ("un électeur, un vote");

- convivialité : le système de vote ne doit pas gêner l'expression de l'intention de vote (personnes âgées, malvoyants, etc) ;

On notera à cet égard que l'assistance des votants par des aidants n'est pas compatible avec le principe de confidentialité.

- sincérité : sans fraude ni erreur, de sorte que le décompte des bulletins permet de proclamer le gagnant choisi par l’ensemble des suffrages qui ont été exprimés.

Selon Enguehard dans la majorité des cas du vote à distance, le principe de confidentialité n’est plus respecté, et la transparence est amoindrie, car les suffrages voyagent dans un canal de transmission qui échappe à la surveillance des scrutateurs.

En France, le code électoral a ainsi fixé un certain nombre de règles pour l'utilisation de machines à voter dans les bureaux de vote. Pour être agréées par le ministère de l’intérieur, ces machines électroniques « doivent comporter un dispositif qui soustrait l’électeur au regard pendant le vote, permettre aux électeurs handicapés de voter de façon autonome quel que soit leur handicap, autoriser plusieurs élections de type différent le même jour, enfin permettre l’enregistrement d’un vote blanc. Elles ne doivent pas permettre l’enregistrement de plus d’un seul suffrage par électeur et par scrutin. Elles doivent pouvoir totaliser le nombre des votants sur un compteur qui puisse être lu pendant les opérations de vote, et pouvoir totaliser les suffrages obtenus par chaque liste ou chaque candidat, ainsi que les votes blancs, sur des compteurs qui ne peuvent être lus qu’après la clôture du scrutin. Elles ne doivent pouvoir être utilisées qu’à l’aide de deux clefs différentes, de telle manière que pendant la durée du scrutin, l’une reste entre les mains du président du bureau de vote, l’autre entre celles de l’un de ses assesseurs tiré au sort parmi l’ensemble de ses collègues » [source p. 63].

e-voting vs e-banking

Si l'on peut effectuer des paiements par Internet de façon relativement sécurisée, pourquoi ne pourrait-on faire de même avec les votes ? La réponse à cette question doit prendre en compte certaines exigences légales propres aux votations, qui ne s'appliquent pas au commerce, et qui rendent la sécurisation du e-voting nettement plus complexe que celle du e-commerce.

Vote

secret

Le vote doit être secret, tandis que les employés de votre banque peuvent lire votre compte en banque. La sécurisation d'une votation est par conséquent plus complexe que celle d'un compte bancaire : il y a antagonisme entre confidentialité et contrôlabilité.

Deux aspects du vote secret sont la confidentialité (l'acte de vote ne peut être observé par un tiers) et l'anonymat (le lien ne peut être fait entre bulletin de vote et identité du votant) [source].

Business

modèle

Le business modèle en matière de gestion des risques diffère considérablement de celui du e-commerce où les solutions sont acceptées par toutes les parties prenantes. Ainsi les banques dédommagent généralement leurs clients victimes de hackers, et reportent sur l'ensemble de leurs clients les coûts (considérables) du hacking et de la sécurisation en les incorporant dans leurs tarifs. Or ce type de gestion du risque n'est évidemment pas applicable aux votations.

Précision

des

résultats

Les exigences en matière de précision des résultats d'une votation ne tolèrent pas de marges d'erreurs dès lors qu'une seule voix peut faire la différence. Exemple : « Nous trouvons plus que regrettable que Sébastien Scognamiglio n’ait pu se présenter au second tour des élections cantonales sur le canton nord-est alors même qu’il lui manquait 0,6 voix, chiffre à rapporter aux 4 votes non comptabilisés par les urnes électroniques par rapport aux émargements constatés. Qui peut affirmer que parmi ces erreurs d’enregistrement n’existait pas la voix manquante ? » [Boulogne-Billancourt 2008, source p. 124]].

Marché

du vote

Marché du vote. Enfin la nécessité de neutraliser l'apparition d'un marché des votes, complexifie le niveau d'exigence d'un système de votation en ligne, relativement à un système banque en ligne.

On notera que ces problématiques (et bien d'autres non évoquées ici) valent aussi bien pour le vote électronique que traditionnel. Et nous allons voir que si les critiques techniques exprimées à l'encontre des systèmes actuels de vote par Internet sont justifiées (et participent utilement à la maturation de cette technologie) il est par contre frappant de constater que le vote traditionnel bénéficie quant à lui d'un a priori aussi favorable qu'injustifié.

e-voting vs vote papier

Le Conseil constitutionnel déclare en 2007 : « Certes, l'acharnement déployé dans certains milieux pour jeter le doute sur la crédibilité du vote électronique, suggérer l'existence d'une fraude concertée et inciter au contentieux (des modèles de recours en référé et de réclamations étant diffusés sur Internet) laisse perplexe quant aux mobiles de leurs instigateurs. Il n'en reste pas moins que beaucoup d'électeurs de bonne foi éprouvent eux-aussi un malaise. Celui-ci semble avoir une cause beaucoup plus psychologique que technique. L'usage de l'urne et des bulletins, le dépouillement manuel rendent palpables et familières les opérations électorales. Un contrôle mutuel, visuel, est rendu possible par la présence physique des scrutateurs. Allons plus loin : la participation aux opérations qui se déroulent dans un bureau de vote, que l'on soit assesseur, scrutateur ou simple électeur, associe les citoyens à une sorte de liturgie républicaine. L'intrusion des machines à voter dépossède les citoyens de tout cela. Elle rend opaque ce qui était visible. Elle leur confisque un sacerdoce partagé. Elle met fin à une "communion citoyenne". Elle prive le corps électoral de la surveillance collective des opérations dans lesquelles s'incarne le suffrage universel. Elle rompt le lien sensoriel et symbolique que la pratique "manuelle" du vote et du dépouillement avait tissé. N'est-ce pas cela, au fond d'eux-mêmes, que reprochent leurs détracteurs aux machines à voter ? Et si tel est le cas, les apaisements techniques sont vains. Il ne s'agit pas, bien sûr, de condamner l'usage des machines à voter, mais de tenter de comprendre les ressorts profonds et dignes de considération de la résistance qu'elles rencontrent. Dans ce domaine, comme dans tant d'autres, la société contemporaine doit apprendre à mettre en œuvre le progrès sans sacrifier la tradition » [source].

Il convient donc de nous poser la question suivante : si le vote traditionnel faisait l'objet d'analyses de risque aussi complètes que le vote par Internet, et que la conclusion en était que l'un n'est pas plus fiable que l'autre, qu'en tirerions-nous comme conclusion ? Qu'il faut renoncer à la démocratie ou préférer le vote par Internet au vote traditionnel ?

Ainsi Enguehard reconnaît concentrer son travail critique sur « les bulletins de vote que nous observerons depuis la communication du matériel de vote aux électeurs jusqu'au comptage des voix », alors que « le périmètre d'une étude portant sur les élections peut aller jusqu'à englober la préparation des listes électorales, la campagne des candidats ou encore la proclamation des résultats » [source].

Étapes d'une votation (élection ou référendum) :

- préparation :

- élection :

- annonce ;

- enregistrement des candidats ;

- préparation de la liste des électeurs ;

- référendum : voir Référendum automatique

- élection :

- "convocation" des votants ;

- votation ;

- centralisation/stockage des votes ;

- compte des votes ;

- publication des résultats ;

- clôture de la votation (destruction de la clé privée du système de vote par Internet, ...).

L'analyse de chacune des étapes ci-dessus peut être affinée en détaillant des sous-étapes. Par exemple la convocation des électeurs peut être décomposée en "rédaction" et "envoie".

Selon nous la problématique ne se situe pas qu'au niveau du type de système de votation ("traditionnel" VS "Internet") mais aussi – et peut-être surtout – à celui des systèmes de votation de masse en général, indépendamment du mode plus ou moins technologique de leur implémentation. En effet, à la lecture des rapports d'experts, on se rend compte que certains facteurs d'insécurisation et d'opacité se retrouvent dans tous les systèmes de votation, traditionnels comme électroniques, et en particulier :

la fraude par des « insiders », que ce soit au niveau du transfert, stockage, concentration des résultats des bureaux de vote ;

l'absence de réelles possibilités pour le citoyen de vérifier (individuellement et collectivement) que son vote a été correctement traité du vrai début jusqu'à la vraie fin de la chaîne.

En fait l'écrasante majorité des cas de fraude en informatique en général n'ont pas pour cause des défaillances technologiques mais bien organisationnelles [exemple].

Force est de constater que le système de votation traditionnel bénéficie d'un préjugé favorable, relativement aux systèmes de votation électroniques, sans que cela soit pourtant justifié [exemple]. Le vote traditionnel a ses propres inconvénients, dont la complexité des bulletins de vote (notamment aux Etats-Unis), l'exiguïté de certains bureaux de vote, le niveau insuffisant de compétence de certains assesseurs et présidents de bureau de vote, etc. On notera à cet égard que la plupart des erreurs ou fraudes constatées dans les systèmes de vote électronique impliquent des personnes en charge dans les bureaux de vote (machines à voter) ou les locaux hébergeant les serveurs (vote par Internet). Par conséquent comment se fait-il que, s'agissant du vote traditionnel, on mette moins souvent voire jamais en cause la compétence ou l'intégrité des personnes en charge ?

N'oublions pas que l'utilisation de "machines à voter" (dès 1973 en France, plus tôt aux USA) fut motivée par l'espoir de neutraliser les récurrentes fraudes électorales. Le système électoral traditionnel ne doit donc pas être idéalisé [source p. 11].

Nous ferions donc un grand pas en avant si le (certes salutaire) débat concernant les risques du vote électronique (fraudes, erreurs humaines, défaillances techniques) était élargi à celui de la crédibilité des systèmes de votation en général, qu'ils soient traditionnels ou électroniques. Il importe de ne pas se fixer sur la seule forme d'implémentation (traditionnelle vs électronique), fixation ayant pour effet que nous négligeons la problématique de fond, en particulier la conception des systèmes de votation.

Par rapport au vote traditionnel, le vote par Internet est la source de risques nouveaux, mais il résout également une série de problèmes propres au vote traditionnel. Il convient également de comparer pour l'un et l'autre la fréquence et l'amplitude des risques, qu'il s'agit de maintenir en dessous d'un niveau tolérable.

Les sections suivantes montrent qu'il existe de sérieux arguments pour ne pas rejeter à priori l'hypothèse que le vote électronique par Internet puisse s'avérer in fine plus sécurisé et efficace que le vote traditionnel.

Quisquater sur le vote électronique au bureau de vote (2014 - 2m14s)

Conditions de sécurisation du vote par Internet

Trois conditions techniques de sécurisation du vote par Internet sont : dédication, ouverture, intégrité.

Dédication

L'infrastructure matérielle & logicielle constituant le système de vote par Internet devrait être dédiée c-à-d conçue et utilisée exclusivement à cet effet. Cela implique le rejet du smartphone des citoyens comme terminal de votation.

Ouverture

Une seconde condition nécessaire à vérifier par les systèmes de votation électroniques devrait être le principe d'ouverture, aussi bien au niveau du matériel que des logiciels, et cela aussi bien dans l'approche horizontale (les étapes procédurales de la votation) que verticale (couches techniques du modèle OSI pour ce qui concerne les transactions informatiques en réseau).

Il importe en outre que les agents en charge de la gestion, de la maintenance et du contrôle soient eux-mêmes sous contrôle, et cela d'autant plus lorsque ces agents ont accès aux fichiers comportant les éléments d’authentification des électeurs, aux clés de chiffrement et de déchiffrement, au contenu du fichier-urne, etc.

Le principe d'ouverture est incompatible avec les technologies dites "propriétaires" développées par des entreprises privées (secret commercial, brevets, ...).

Intégrité

Dans le matériel de votation (clients comme serveurs), le remplacement d'un élément (par exemple un processeur) doit être soit physiquement impossible, soit signalé automatiquement et de façon sécurisée (impossibilité de modifier ni supprimer l'historique des opérations).

On en

est loin

Ces critères de sécurité sont actuellement rarement vérifiés. Dans la plupart des pays , la quasi totalité du système électoral est sous le contrôle d'entreprises privées, qui en outre sont parfois en situation de monopole :

- logiciel d'encodage des listes électorales ;

- impression des convocations électorales (--> problématique quant à l'accès au données du registre national) ;

- machines à voter ;

- audit de la machine à voter ( l’auditeur agréé, souvent un des Big Four, est généralement sélectionné et rémunéré par la société auditée) ; ... ;

Il en résulte une perte de savoir-faire dans le chef de l'État, et partant, une forte voire totale asymétrie d'information par rapport aux entreprises en charge du système électoral [cas belge].

Il importe donc que des entreprises publiques (concurrentes) soient actives dans toutes les activités mentionnées supra : fabrication de matériels et logiciels, audit, etc. Il s'agit de développer et entretenir un savoir-faire public (non seulement en informatique, mais dans tous les secteurs stratégiques).

Analyse technique

2. Nouvelles technologies

3. Fonctionnement du vote par Internet

Problématique

Enguehard note que les procédures de contrôle du vote par Internet sont mal conçues à la base, dans la mesure où elles sont des reproductions ignorant la différence de nature entre le vote traditionnel qui opère sur des objets réels (urne, bulletins, ...) et le vote électronique qui opère sur des objets virtuels, ceux-ci n'étant que des représentations de ceux-là. Enguehard cite comme exemple des recommandations préalables au vote telles que "vérifier que l'urne est vide" ou encore "remettre les compteurs à zéro", révélant que le législateur ne comprend pas toujours que ces contrôles ne portent que sur des représentations pouvant diverger de ce qui est représenté [source]. Il importe donc que la réglementation ne reproduise pas des procédures inadaptées aux objets virtuels.

Veillons cependant à ne pas verser dans un excès de méfiance. Il nous paraît plus constructif, une fois les spécificités du "risque électronique" identifiées, d'y apporter des mesures limitant ces risques à un niveau acceptable. Mais pour ce faire il importe également de ne pas reproduire au vote par Internet les principes de sécurisation du vote traditionnel, qui sont évidemment inadaptés. Prenons par exemple l'affirmation suivante : « Plus la technologie utilisée est sophistiquée, moins les membres du bureau de vote électronique ou les délégués des candidats censés en contrôler le fonctionnement sont en mesure de le faire en l’absence de compétences approfondies. ». Cette affirmation est certes vraie, mais elle est aussi absurde dans la mesure où le phénomène qu'elle décrit résulte précisément du fait que l'on réfléchit encore dans le contexte d'un bureau de vote, alors que le vote électronique ne prend véritablement tout son sens que sur Internet, qui facilite justement l'ouverture et la décentralisation des processus de contrôle.

Enfin il est absolument primordial que la gestion des systèmes de votation en ligne (et donc aussi de l'identité électronique) soit confiée à des entreprises publiques, et non privées.

En mars 2021, les Suisses ont rejeté par référendum le projet d'identité électronique, parce que le projet confiait sa gestion à des entreprises privées [source].

Nouvelles technologies

Il nous faut donc de nouvelles procédures, conçues pour un nouveau paradigme votationnel. Cette évolution est le fruit du progrès technologique : identification électronique, cryptographie, chaînes de blocs, informatique quantique, intelligence artificielle.

Identification

électronique

L'identification électronique ouvre de nombreuses possibilités en matière d'identification et d'authentification sur Internet [approfondir : /identification-authentification-internet].

La Belgique est pionnière mondiale en matière de carte nationale d'identité électronique, tandis qu'en France celle-ci n'est toujours pas équipée d'une puce électronique.

Cryptographie

La cryptographie asymétrique peut apporter des solutions à la problématique du lien à priori antagoniste entre contrôle et confidentialité [approfondir : /identification-authentification-internet#technologies].

Chaînes

de blocs

Les chaînes de blocs rendent possible un système de votation décentralisé : les votants, après avoir fait leur choix, ont accès à l’immatriculation de leur vote dans la Blockchain et peuvent ainsi vérifier qu'il a bien été pris en compte (celui-ci fait alors partie de la base de données, et ne peut être modifié ou supprimé).

Ainsi l'on pourrait concevoir un système décentralisé composé de deux chaînes de blocs : l'une stockant les données sur les votes, l'autre stockant les données sur les votants. Quiconque pourrait vérifier le contenu de ces deux chaînes mais il serait impossible de lier les données de l'une à celles de l'autre [source].

Informatique

quantique

L'informatique quantique transforme l'actuel paradigme de sécurité, par l'abandon du mythe de système inviolable, et son remplacement par l'impossibilité de lire (et, qui plus est, de modifier) des programmes et données créés sous forme quantique sans que cette action soit repérable.

Les futurs ordinateurs quantiques seront certes en mesure de décrypter toutes les clés de chiffrement : même augmenter la taille de la clef ne suffirait plus. Les premières organisations qui réussiront à fabriquer un ordinateur quantique (est-ce déjà le cas ... ?) disposeront donc d'un pouvoir énorme (ce qui pose la question du contrôle démocratique des principaux moyens de production).

Cependant des ordinateurs classiques suffisent pour mettre en œuvre la cryptographie quantique en codant la clef de sécurité dans des photons (particules de lumière) ou des impulsions lumineuses, qui ne sont rien d'autre que des "objets" quantiques. Et par leur nature même, le simple fait de tenter de lire les informations qu'ils transportent suffit à les perturber, et partant à donner l'alerte. Ce principe vaut également pour les interférences naturelles. [source1, source2, vulgarisation].

L'étape suivante consiste donc à créer sous forme quantique les programmes et données des systèmes de votation par Internet. Il serait alors impossible pour un hacker de les lire (et qui plus est de les modifier) sans que cela soit repérable, puisque tout état quantique se modifie quand on l'examine. Ainsi supposons un avenir (sans doute pas très éloigné) où il sera possible d'organiser des votations (référendums et élections) à des coûts insignifiants : dès qu'une votation est constatée comme non piratée, elle peut être validée, et dans le cas contraire on la refait (d'autant plus facilement que le coût est insignifiant).

Il faudra évidemment organiser le système de votation afin que le principe de transparence du code informatique demeure compatible avec ce nouveau paradigme sécuritaire. Les alertes générées par l'exercice du droit à la vérification libre du code informatique devront être identifiées comme telles et validées comme non offensives.

Demeure certes la question de la validité ex-ante du code des systèmes de votation, mais l'intelligence artificielle apporte des solutions, telles que la preuve mathématique (méthode formelle).

Preuve

mathématique

Ken Thomson, co-concepteur du système UNIX écrivait en 1984 : « You can't trust code that you did not totally create yourself (...). No amount of source-level verification or scrutiny will protect you from using untrusted code. (...) As the level of program gets lower, these bugs will be harder and harder to detect. A well installed microcode bug will be almost impossible to detect » [source].

Il convient cependant de relativiser les propos de Ken Thomson, formulés il y a plus de trente ans, par le fait que si elle peut certes s'avérer difficile, l'identification de bugs demeure possible et devient de plus en plus efficace grâce aux progrès de "l'intelligence artificielle". Ainsi les techniques de méthodes formelles permettent aujourd'hui de développer des assistants de preuve, logiciels permettant l'écriture et la vérification de preuves mathématiques constituant un substitut au test de programmes informatiques. Ainsi le logiciel Coq a lui-même été prouvé dans Coq par son vérificateur de démonstrations.

Fonctionnement du vote par Internet

Avertissement : la bonne compréhension de la présente section requiert la lecture préalable de l'article "Identification et authentification sur Internet".

Le référentiel est ici le système de vote par Internet appliqué en Estonie depuis 2005 [source]. Des comparaisons sont parfois faites avec le système de vote par Internet appliqué dans le Canton de Genève (Suisse) depuis 2003, comparaison d'autant plus instructive qu'en Suisse, contrairement à l'Estonie, l'identité électronique n'est encore qu'en phase de test (août 2023 - source). On verra que l'absence de carte d'identité électronique rend le système suisse nettement moins complexe (et probablement d'autant plus économique, mais aussi peut-être moins sécurisé).

1. Face client2. Face serveur

3. Vote puis contrôle

Face client

Commençons par décrire le système du point de vue du votant. Nous verrons plus loin le fonctionnement côté serveur.

L'identité électronique (eID) estonienne réside physiquement sur une carte à puce ou sur un smartphone. L'eID contient notamment deux codes :

- un code PIN1 qui est utilisé pour l’identification numérique du détenteur de la carte ;

- un code PIN2 qui est utilisé pour la signature digitale.

Procédure :

- l’électeur se rend sur la page web du vote ;

- l’électeur insère sa carte d’identité électronique dans le lecteur de cartes ;

- l’électeur s’identifie en utilisant le PIN1 de la carte d’identité électronique ;

- le serveur vérifie si l’électeur est admissible ;

Ces étapes 3 et 4 sont opérées dans le cadre d'une connexion TLS (cf. identification-authentification-internet#TLS).

- l'électeur voit apparaître la liste des candidats de la circonscription électorale appropriée ;

- l’électeur émet son vote, qui est crypté ;

- l’électeur confirme son choix à l’aide d’une signature digitale (en introduisant le code PIN 2

- l'écran affiche une confirmation que le vote a bien été enregistré ;

Le message de confirmation affiche un code QR qui permet au votant de vérifier que son vote a été correctement enregistré par le serveur (cf. supra).

- lors du dépouillement, la signature digitale de l’électeur est supprimée et, à l’étape finale, les membres de la commission électorale national peuvent collégialement ouvrir les votes électroniques anonymes et les comptabiliser.

Internet Voting in Estonia (2014 - 1m54s - sous-titré en français)

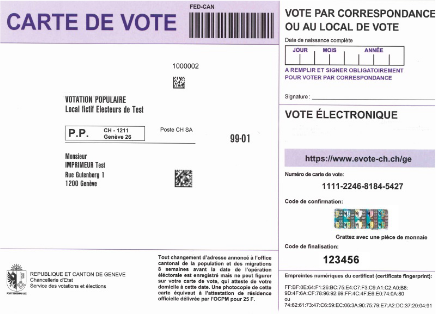

Suisse

Le cas de la Suisse montre que le vote par Internet ne requiert pas nécessairement l'utilisation d'une identité électronique ! En Suisse (Canton de Genève), où la carte d'identité n'est pas électronique, les électeurs genevois reçoivent par la poste avant chaque scrutin une carte de vote à usage unique, valable pour chacun des système de votation (poste, bureau, Internet). C'est leur identifiant numérique. Cette carte porte le numéro d'identification unique de l'électeur, généré au hasard, et son code PIN. Pour valider son vote, l'électeur doit taper sa date de naissance [source].

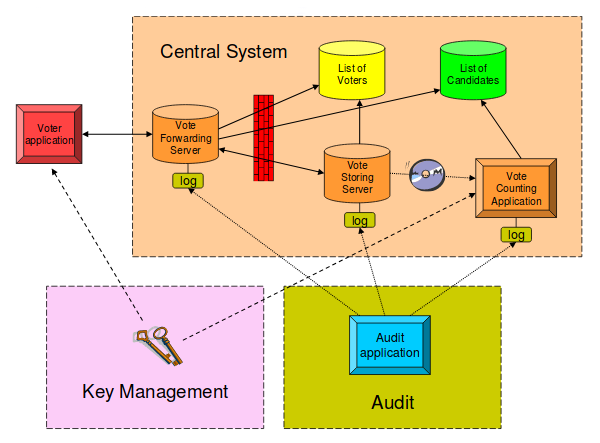

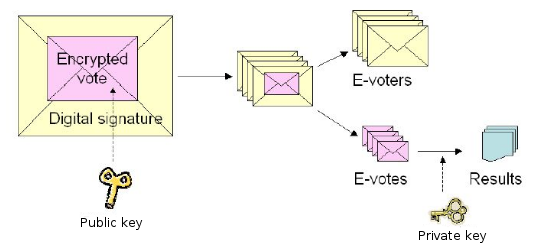

Face serveur

Un concept important dans ce système est celui de la double enveloppe électronique, reproduisant le principe des enveloppes en papier pour le vote postal. Il permet de s’assurer que les votes ne peuvent être liés aux électeurs, tout en permettant à un électeur de modifier son vote par voie électronique. Le système est illustré par le schéma suivant.

Enveloppes de votation électroniques

Lecture du schéma. L’enveloppe intérieure est celle contenant le vote, l’enveloppe extérieure est celle contenant la signature digitale de l’électeur. La signature digitale est vérifiée afin de voir si l’électeur est admissible au vote. Si c’est le cas, le vote (enveloppe intérieure) est comptabilisé, et séparé de la signature du votant. Ce système garantit que les votes soient séparés de l’identification de l’électeur.

La clé privée du système de votation est gérée conjointement par un groupe de "gestionnaires de clé", chacun ayant reçu pour ce faire une carte à puce et un mot de passe spécifiques. Le comptage des résultats requiert notamment de décrypter les votes anonymisés (enveloppes roses dans le schéma ci-dessus), par l'action collégiale des gestionnaires de clé au moyen de leur carte [source p. 11 et 18]. Comme nous le comprenons, la clé privée (à partir de laquelle est créée la clé publique) ne peut être utilisée qu'au moyen de ces seules cartes, dont chacune détient une partie de la clé privée.

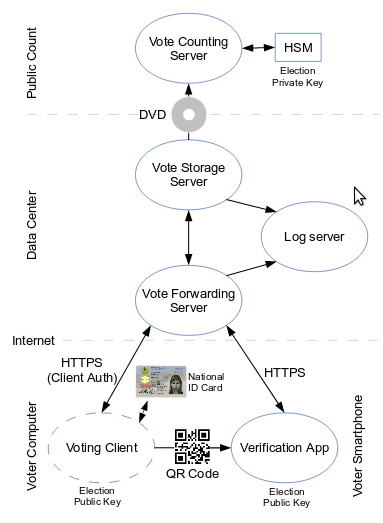

Le graphique suivant détaille l'architecture du système tel qu'il était en 2011. Il est donc probablement dépassé (le document source a d'ailleurs été retiré du site web officiel), mais demeure intéressant pour visualiser la problématique du vote par Internet. On y distingue notamment :

- les applications qui traitent les données (trapézoèdres) ;

- les base de données qui stockent les données (cylindres) ;

- le firewall (mur en briques rouges) ;

- le CD entre le VSS et la VCA indique que le VCA n'est pas relié à l'intranet : les données sont importées manuellement dans le VCA via un support mobile (CD, clé USB, ...) (*).

(*) En neutralisant ainsi le risque d'une attaque du VCA via le réseau on confie un pouvoir énorme aux quelques personnes chargées de transférer les données au VCA. Est-ce un bon calcul ?

Selon nous le graphique comporte une erreur : le Vote Forwarding Server devrait avoir la forme d'un trapézoèdre (application) plutôt que d'un cylindre (base de données).

En matière de risques voici quelques cas à gérer :

Clé privée. Un risque de piratage existe notamment si une personne mal intentionnée réussit à se procurer une copie de la base données des votes cryptés mais encore non anonymisés. Si cette personne dispose de capacités de calcul informatique (très) puissantes elle peut arriver à déduire la clé privée du système de votation [source p. 19]. Concernant la neutralisation du risque d'usage illicite de la clé privée par les gestionnaires de clé voir supra.

- Pour neutraliser le risque de votes forcés ou achetés les votants ont la possibilité de voter plusieurs fois. Seul le dernier vote est valable, ce qui requiert d'enregistrer les données horaires de chaque vote et d'en préserver la confidentialité.

Vote puis contrôle

Le contrôle des procédures est partagé entre les votants (en ligne), des auditeurs humains et logiciel (hors ligne) et le public (en ligne) [source p. 20]. Nous présentons ici le contrôle exercé par les votants eux-mêmes dans le système estonien.

Contrôle par le votant. Une fois que le citoyen a voté sur son ordinateur, celui-ci affiche un message envoyé par le serveur, confirmant que le vote a été enregistré et affichant un code QR (cf. étape 8 supra). Si le citoyen souhaite vérifier que son vote a été correctement enregistré il doit photographier le code QR au moyen d'un smartphone sur lequel il aura préalablement téléchargé l'application de contrôle, celle-ci contacte alors le serveur qui répond en affichant le nom et numéro du candidat pour lequel le citoyen a voté [source].

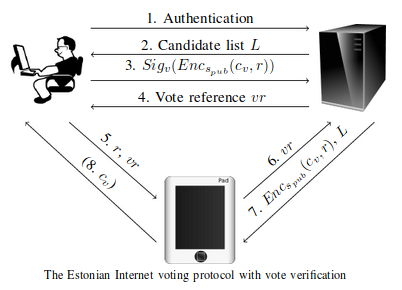

Schéma chronologique complet : vote puis vérification par le citoyen (cf. image infra) :

- l'électeur s'identifie auprès du serveur ;

- le navigateur affiche le bulletin de vote L ;

- l’électeur coche la case de son choix (cv) ⇒ le formulaire électronique encrypte le vote (plus une variable aléatoire r) avec la clé publique de l'autorité de votation : Encspub (cv, r), puis le signe avec la clé privée de l'électeur (codée dans la puce de la sa carte d'identité) : Sigv (Encspub (cv, r)) ⇒ l'électeur appuie sur le bouton "Envoyer" pour envoyer Sigv (Encv (cv, r) au serveur.

- après réception de Sigv (Encv (cv, r) le serveur renvoie à l'électeur une référence de vote unique générée aléatoirement vr sous la forme d'un code QR affiché à l'écran ;

- l'électeur prend une photo du code QR au moyen de son mobile (sur lequel il a préalablement téléchargé l'application ad hoc) ;

- le mobile renvoie vr (et l'aléatoire r) au serveur ;

- le serveur envoie au mobile le vote encrypté Encspub (cv, r) et le bulletin de vote vide L ;

- l'application du mobile calcule Encspub (c, r) pour chaque candidat c de la liste L ⇒

- soit l'appli identifie un candidat c' de L tel que Encspub (c', r) = Encspub (cv, r) ⇒ le mobile affiche « Vous avez voté pour le candidat c' » ⇒ si c'=cv le votant est invité à confirmer que son vote a été correctement traité ;

- soit l'appli n'identifie aucun candidat c' de L tel que Encspub (c', r) = Encspub (cv, r) ⇒ le mobile invite le votant à confirmer que son vote n'a pas été correctement traité.

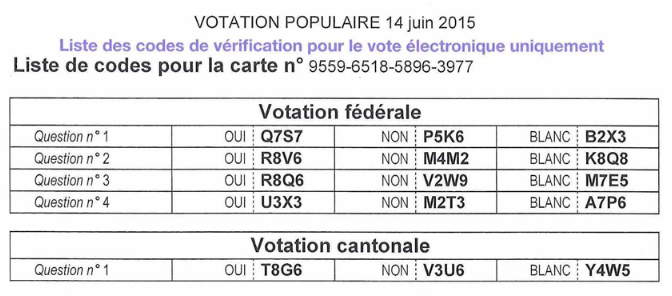

On notera qu'il y a un arbitrage à réaliser entre d'une part vérifiabilité et d'autre part neutralisation de la coercition et du commerce de votes, dans la mesure où vérifiabilité induit une possibilité de prouver à autrui que l'on voté comme imposé ou convenu. Les Suisses ont inventé un autre système permettant de se passer d'un "reçu de vote".

Suisse

En Suisse (Genève), l'électeur reçoit avec sa carte de vote (cf. supra) une liste de codes liés à la réponse (oui; non; pas de réponse) en cas de référendum (image ci-dessous) ou liés à un candidat en cas d'élections.

N.B. Dans le Canton de Genève l'expression "vote électronique" signifie exclusivement "vote par Internet", et non l'usage de machines électroniques de votation dans les bureaux de vote (à confirmer).

Concernant le contrôle avant votation, le principe de transparence est appliqué intégralement : « Une chose est claire: pour assurer le plus haut niveau de sécurité et de confiance, le système doit être développé et exploité par l’État. C'est un choix délibéré de ne pas dépendre d'entreprises privées. Dans la philosophie de CHVote, les droits politiques sont un domaine qui n'est pas orienté vers le profit et ne peut pas être délégué à une entreprise privée » [source p. 13]. D'autre part le code source logiciel est accessible sous licence libre [voir].

Conditionnement médiatique

Un risque très sous-estimé se situe en amont du processus de votation. Il s'agit des technologies psycho-sociales d'influence des masses via la télévision et Internet [exemple1, exemple2]. Ces manipulations influencent le résultat des votations, traditionnelles comme électroniques (NB : ainsi que l'opinion des représentants, qu'ils soient élus par votations ou tirage au sort ...).

Bien sûr cela vaut aussi bien pour le vote traditionnel qu'électronique. Mais à cela près que les votations via Internet – pouvant être beaucoup plus fréquentes que les quelques élections et (encore plus rares) référendums du système traditionnel – le coût pour influencer cette masse de votation est nettement plus élevé en cas de généralisation des votations par Internet (cf. le concept de référendum automatique).

Technologies de conditionnement des masses

Internet

et les USA

Internet – qui fut conçu par l'armée US dans les années 1970 sous le nom d'Arpanet – est toujours sous le contrôle du gouvervement US [approfondir : Arpanet, ICANN, Serveur racine du DNS]. Ainsi le gouvernement peut facilement intercepter les données transitant sur "son" réseau, ce qu'il ne se prive pas de faire [exemple]. A cela s'ajoute le quasi monopole de fait des sociétés US dans les nouvelles activités apparues sur Internet (constatez : France, Belgique, Suisse). Or les liens étroits qui unissent traditionnellement la CIA et les grandes sociétés US font de celles-ci d'officieuses agences gouvernementales [exemple1, exemple2, exemple3, exemple4, approfondir].

Commander

des humains

à distance

Des technologies permettant de commander des humains à distance existent depuis au moins 2013 [source]. Des développeurs ont déclaré (cf. source ci-avant) : « il n'y a absolument aucune possibilité d'utiliser notre système sur une personne qui ne serait pas consentante ». On notera cependant qu'ils n'affirment cela que pour leur système. En outre d'autres technologies ont démontré (2014) qu'il est possible de forcer un animal à agir contre sa volonté. Il fait donc peu de doute que cela sera bientôt possible sur des humains [source]. Où en sont ces technologies aujourd'hui ?

Comment passer au vote par Internet ?

Le rôle de l'État est ici fondamental, pour proposer – via des entreprises publiques gérées sous statut de coopératives publiques – une plateforme publique d'informatique libre :

matériel : linux-debian.net/service-public

logiciels : /referendum-automatique

Conclusion

Maturité. Selon un nombre non négligeable de spécialistes le vote électronique (dont le vote via Internet) ne présenterait pas, dans l'état actuel des technologies, un niveau de sécurité suffisant (relativement au référentiel que constitue le vote traditionnel) pour une utilisation à grande échelle .

Croyance. La réputation de sécurisation des systèmes de vote traditionnels repose-t-elle sur des faits objectifs où des croyances ? Ainsi si le vote traditionnel faisait l'objet d'analyses de risque aussi complètes que le vote par Internet (notamment en intégrant la concentration et publication des résultats) et que la conclusion en était que l'un n'est pas plus fiable que l'autre, que devrions-nous rationnellement en tirer comme conclusion : qu'il faut renoncer à la démocratie, ou préférer le vote par Internet au vote traditionnel ?

Technologie. Contrairement à ce que croient beaucoup de gens, la cryptographie quantique ne requiert pas nécessairement d'ordinateurs quantiques (lesquels ne sont encore à ce jour qu'au stade de l'expérimentation). Or la cryptographie quantique modifie considérablement l'actuel paradigme de sécurité, par l'abandon du mythe de système inviolable, et son remplacement par le principe d'identification systématique et immédiate de toute lecture et modification des données et du code d'un système informatique. Quant aux chaînes de blocs, elles permettent de décentraliser et ouvrir les processus (dont le contrôle). Enfin l'intelligence artificielle, en particulier les techniques de méthode formelle, permettent de maximiser la qualité des logiciels (nettoyage des bugs) a des niveaux jamais atteints.

Contrôle. Les logiciels et le matériel de votation (dont les terminaux Internet), devraient être (i) développés selon le business modèle open source et (ii) si nécessaire, conçus exclusivement comme systèmes de votation.

Avancer. Nous pensons que le vote via Internet peut constituer une alternative plus sécurisée et transparente que le vote traditionnel. Dans le cadre d'une migration progressive l'option donnée aux citoyens de choisir entre vote traditionnel et électronique, comme c'est le cas en Estonie, permet d'identifier les problèmes et d'implémenter des solutions. Ainsi depuis le début des années 2000 des progrès considérables ont été réalisés dans la sécurisation du vote par Internet, et cela continuera sans fin. C'est pourquoi, in fine, la décision de passer au vote par Internet ne repose pas exclusivement sur des critères techniques mais également sur des choix politiques.